Dopo la teoria dei vaccini che rendono magnetici (anche alla plastica) la zona dove è stata applicata l’iniezione, spunta nuovamente quella del chip sottocutaneo che verrebbe rilevato attraverso il Bluetooth dei comuni smartphone. A rilanciare la bufala è un intervento di Domenico Biscardi durante una diretta streaming del 15 giugno 2021, dove sostiene anche un’altra bufala sui vaccini anti Covid19: sostiene che alcune persone starebbero ricevendo il placebo siccome saremo ancora in fase 3 della sperimentazione, quando di fatto questa si è già conclusa altrimenti non ci sarebbe stata alcuna autorizzazione da parte degli enti regolatori come l’EMA. Secondo Domenico Biscardi, inoltre, il fatto che il Bluetooth riveli dei codici ritenuti anomali sarebbe dovuto a un bug. Su che base lo afferma? Avrebbe consultato degli esperti di informatica, i quali avrebbero dichiarato che si tratta di un errore in quanto sarebbe dovuto accadere con il 5G.

Per chi ha fretta

Analisi

Ecco la trascrizione della prima dell’intervento di Domenico Biscardi:

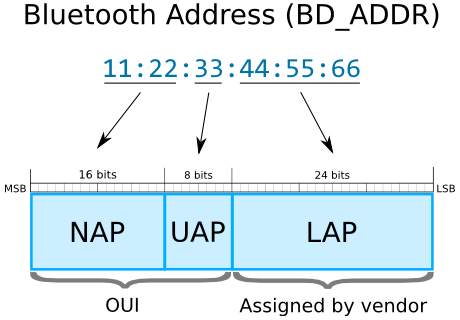

Il codice in questione non è altro che il MAC Address, ossia l’indirizzo fisico di un componente Bluetooth. Ogni dispositivo con tale tecnologia ne ha uno, anche il vostro stesso smartphone, formato da numeri e lettere e non in codice binario.

Proseguiamo con l’intervento di Biscardi:

Quanto afferma in merito all’attuale campagna vaccinale è falso. La fase 3 della sperimentazione si è conclusa nel 2020, ma soprattutto senza la conclusione e la presentazione dello studio non sarebbe stato possibile presentare la richiesta di autorizzazione agli enti regolatori come l’EMA. Nessuno, in questo caso, sta ricevendo un placebo! Diverso è nel caso si stesse sperimentando un altro vaccino ancora non sottoposto alla verifica dell’EMA.

Proseguiamo con l’intervento:

Bluetooth e 5G sono due tecnologie completamente diverse. La prima è uno standard di comunicazione “wireless” su distanze brevi tra due prodotti, la seconda è una rete internet mobile decisamente più performante che necessità non solo di uno smartphone, ma anche di infrastrutture decisamente molto più costose. Un antenna Bluetooth non può collegarsi a una rete 3G o 4G, figuriamoci con una rete 5G visto che uno smartphone necessita per forza di una tecnologia che gli permetta di utilizzare questo tipo di connessione.

Più avanti nella diretta, Domenico Biscardi spiega il test che avrebbe effettuato con tre persone:

La tecnologia Bluetooth non è satellitare e funziona solo a brevi distanze, anche brevissime. Se provate a cercare in un motore di ricerca «Bluetooth satellitare» è possibile che vi troviate un articolo di Salvatore Aranzulla dove si spiega che tale tecnologia permette di collegare un navigatore satellitare (se dispone di un antenna Bluetooth) e il proprio smartphone.

Qualcosa non quadra in tutto il ragionamento. Se un flaconcino di Pfizer fornisce diverse dosi da somministrare, ci sarebbero diverse persone con lo stesso codice? Secondo Domenico Biscardi l’unico mezzo per differenziare tutti è la siringa che, di fatto, è usa e getta:

I video

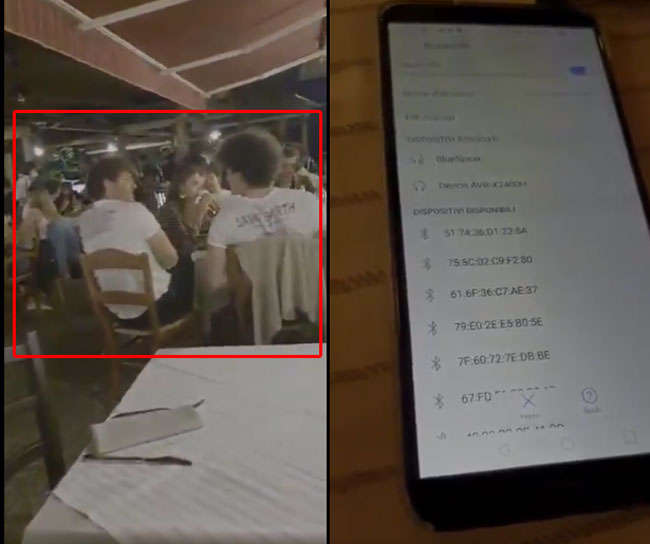

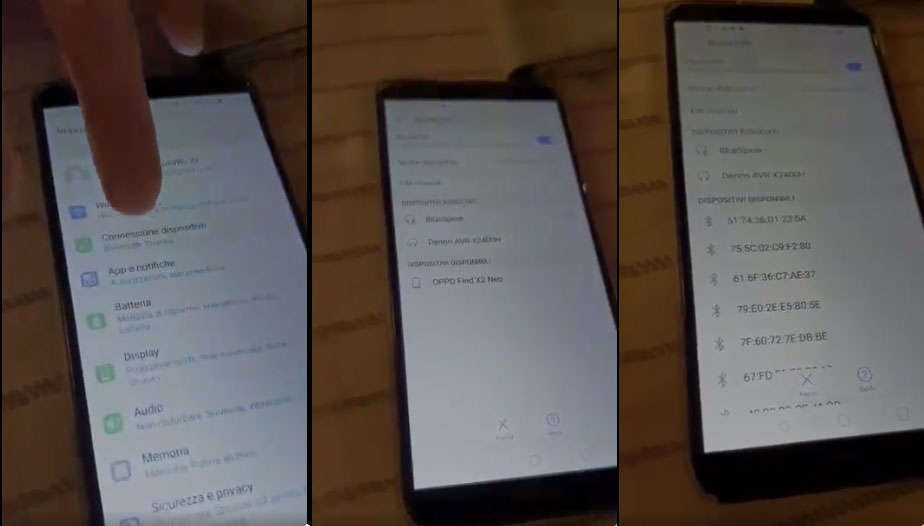

Circolano diversi video, simili a quelli che potrebbe aver ricevuto Domenico Biscardi, dove viene ripreso lo schermo di un cellulare mentre “rileverebbe i vaccinati” attraverso il Bluetooth. Eccone due dove possiamo osservare due situazioni evidenti:

Come è possibile notare, il video è stato realizzato nel tavolo di un ristorante con all’interno molti clienti che potrebbero tranquillamente possedere almeno un dispositivo Bluetooth attivato. Considerando il numero dei dispositivi visualizzati nella schermata, considerando un raggio di azione di circa 10 metri (la portata effettiva di un Huawei) e la distanza dal tavolo dove siedono i realizzatori del video, la teoria dei codici che si sovrappongono e si annullano citata da Biscardi risulterebbe scorretta.

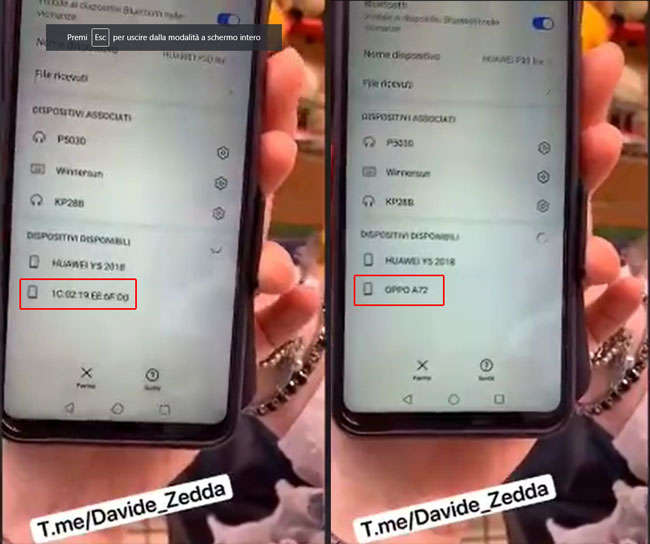

Il secondo video viene ripreso all’interno di un supermercato dove l’utente che riprende lo smartphone si meraviglia che il MAC Address “scompare” per far posto al nome del dispositivo al quale appartiene.

Nel secondo video possiamo notare il codice 3C:CD:5D:18:52:CF che diventa Huawei Y5 2018 e il perché è presto detto: il codice 3C:CD:5D fa riferimento a Huawei.

Il codice OUI e la privacy

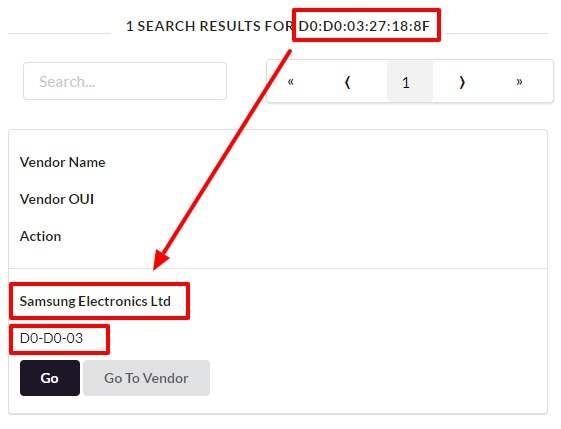

Un utente di nome Matteo segnala alcuni screenshot dove è possibile leggere dei MAC Address che, secondo lui, proverebbero la presenza di vaccinati. Ecco il primo:

Vi ricordate come è composto il MAC Address? Riproponiamo lo schema invitandovi a ricordare il codice OUI (Organizationally Unique Identifier), ossia la serie di primi 6 elementi che lo compongono:

Il codice D0:D0:03:27:18:8F non è quello di un vaccinato. Attraverso un qualsiasi tool di OUI Lookup, come ad esempio quello fornito da Wireshark o da Ouilookup.com, ecco il risultato che otteniamo: il codice D0:D0:03 riguarda un dispositivo Samsung.

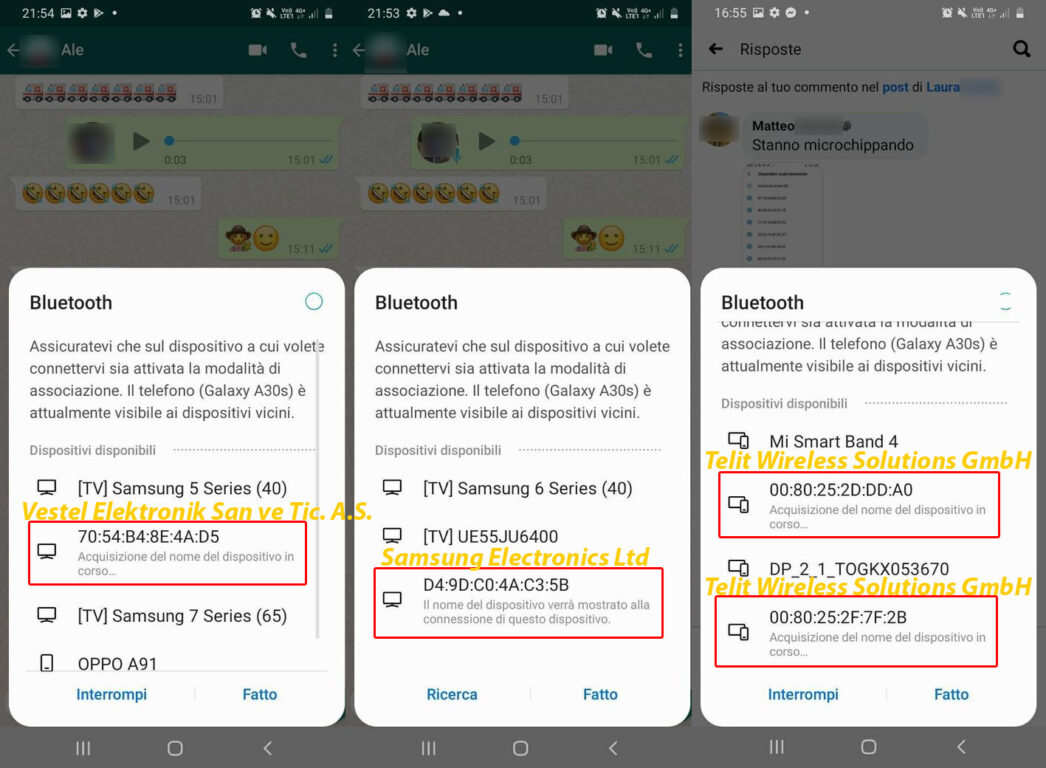

Matteo ci invia diversi screenshot con diversi MAC Address che individua grazie al suo smartphone in diversi momenti della giornata. Nell’immagine sottostante troviamo il codice 70:54:B4:8E:4A:D5 che fa riferimento a un dispositivo della Vestel Elektronik San ve Tic. A.S., il codice D4:9D:C0:4A:C3:5B che fa riferimento a uno della Samsung Electronics Ltd, per poi arrivare ai codici 00:80:25:2D:DD:A0 e 00:80:25:2F:7F:2B che risultano essere dei dispositivi della Telit Wireless Solutions GmbH.

Matteo continua a fornire ulteriori screenshot dove troviamo altri 4 codici: il DC:72:23:6A:DB:70 fa riferimento a un prodotto della Hui Zhou Gaoshengda Technology Ltd, il codice 00:26:7E:E6:B9:32 è legato alla Parrot SA e il codice 54:0E:58:D6:FA:A4 alla Guangdong Oppo Mobile Telecommunications Corp Ltd. Rispetto a tutti gli 9 forniti da Matteo, solo il codice CE:4D:46:E2:9C:8E non risulta presente nei vari database.

Questi tool fanno riferimento al database della Institute of Electrical and Electronics Engineers (IEEE), ma è bene sapere che esistono anche degli indirizzi casuali che non richiedono la registrazione con l’IEEE (che è a pagamento) e vengono utilizzati per garantire la privacy di un dispositivo e per impedirne il tracciamento.